Virtuelle private vernetzung Stockfotos & Bilder

(1,238)virtuelle private vernetzung-Stockvideoclips ansehenSchnellfilter:

Virtuelle private vernetzung Stockfotos & Bilder

Hand eines Geschäftsmannes, der ein VPN-Zeichen auf Holzkreisen in einem konzeptionellen Bild virtueller privater Netzwerke geschrieben hat. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hand-eines-geschaftsmannes-der-ein-vpn-zeichen-auf-holzkreisen-in-einem-konzeptionellen-bild-virtueller-privater-netzwerke-geschrieben-hat-image350193603.html

Hand eines Geschäftsmannes, der ein VPN-Zeichen auf Holzkreisen in einem konzeptionellen Bild virtueller privater Netzwerke geschrieben hat. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hand-eines-geschaftsmannes-der-ein-vpn-zeichen-auf-holzkreisen-in-einem-konzeptionellen-bild-virtueller-privater-netzwerke-geschrieben-hat-image350193603.htmlRF2B9MKEB–Hand eines Geschäftsmannes, der ein VPN-Zeichen auf Holzkreisen in einem konzeptionellen Bild virtueller privater Netzwerke geschrieben hat.

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image248247174.html

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image248247174.htmlRFTBTHPE–Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept.

Handschrifttext Virtuelle private Cloud. Unternehmen präsentieren konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschrifttext-virtuelle-private-cloud-unternehmen-prasentieren-konfigurierbaren-pool-gemeinsam-genutzter-computing-ressourcen-image547417802.html

Handschrifttext Virtuelle private Cloud. Unternehmen präsentieren konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschrifttext-virtuelle-private-cloud-unternehmen-prasentieren-konfigurierbaren-pool-gemeinsam-genutzter-computing-ressourcen-image547417802.htmlRM2PPH0YP–Handschrifttext Virtuelle private Cloud. Unternehmen präsentieren konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen

Mann, der Virtual Private Network-Technologie auf Smartphone, Cyber-Sicherheit und Privatsphäre, Anonyme Verbindungstechnologie Datenschutz oder Bypass Proxy A verwendet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-der-virtual-private-network-technologie-auf-smartphone-cyber-sicherheit-und-privatsphare-anonyme-verbindungstechnologie-datenschutz-oder-bypass-proxy-a-verwendet-image464842049.html

Mann, der Virtual Private Network-Technologie auf Smartphone, Cyber-Sicherheit und Privatsphäre, Anonyme Verbindungstechnologie Datenschutz oder Bypass Proxy A verwendet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-der-virtual-private-network-technologie-auf-smartphone-cyber-sicherheit-und-privatsphare-anonyme-verbindungstechnologie-datenschutz-oder-bypass-proxy-a-verwendet-image464842049.htmlRF2J07ANN–Mann, der Virtual Private Network-Technologie auf Smartphone, Cyber-Sicherheit und Privatsphäre, Anonyme Verbindungstechnologie Datenschutz oder Bypass Proxy A verwendet

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389242314.html

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389242314.htmlRF2DH7EF6–Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer wählen Sie das Symbol auf dem virtuellen Display geschützt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-wahlen-sie-das-symbol-auf-dem-virtuellen-display-geschutzt-image340484941.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer wählen Sie das Symbol auf dem virtuellen Display geschützt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-wahlen-sie-das-symbol-auf-dem-virtuellen-display-geschutzt-image340484941.htmlRM2ANXC0D–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer wählen Sie das Symbol auf dem virtuellen Display geschützt.

VPN Virtual Private Network geschrieben auf Holzblock mit Verbindung Netzwerk Hintergrund. Cyber-Sicherheit und Internet-Anschluss-Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-virtual-private-network-geschrieben-auf-holzblock-mit-verbindung-netzwerk-hintergrund-cyber-sicherheit-und-internet-anschluss-konzept-image376309862.html

VPN Virtual Private Network geschrieben auf Holzblock mit Verbindung Netzwerk Hintergrund. Cyber-Sicherheit und Internet-Anschluss-Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-virtual-private-network-geschrieben-auf-holzblock-mit-verbindung-netzwerk-hintergrund-cyber-sicherheit-und-internet-anschluss-konzept-image376309862.htmlRF2CT6B1X–VPN Virtual Private Network geschrieben auf Holzblock mit Verbindung Netzwerk Hintergrund. Cyber-Sicherheit und Internet-Anschluss-Konzept.

Geschäftsfrau, die Schlüssel- und Netzwerksicherheit zeigt, stellt Schutz vor Cyberangriffen und Online-Hacking dar, Schutz vor externen Hacks, Cybe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsfrau-die-schlussel-und-netzwerksicherheit-zeigt-stellt-schutz-vor-cyberangriffen-und-online-hacking-dar-schutz-vor-externen-hacks-cybe-image632170478.html

Geschäftsfrau, die Schlüssel- und Netzwerksicherheit zeigt, stellt Schutz vor Cyberangriffen und Online-Hacking dar, Schutz vor externen Hacks, Cybe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsfrau-die-schlussel-und-netzwerksicherheit-zeigt-stellt-schutz-vor-cyberangriffen-und-online-hacking-dar-schutz-vor-externen-hacks-cybe-image632170478.htmlRF2YMDRW2–Geschäftsfrau, die Schlüssel- und Netzwerksicherheit zeigt, stellt Schutz vor Cyberangriffen und Online-Hacking dar, Schutz vor externen Hacks, Cybe

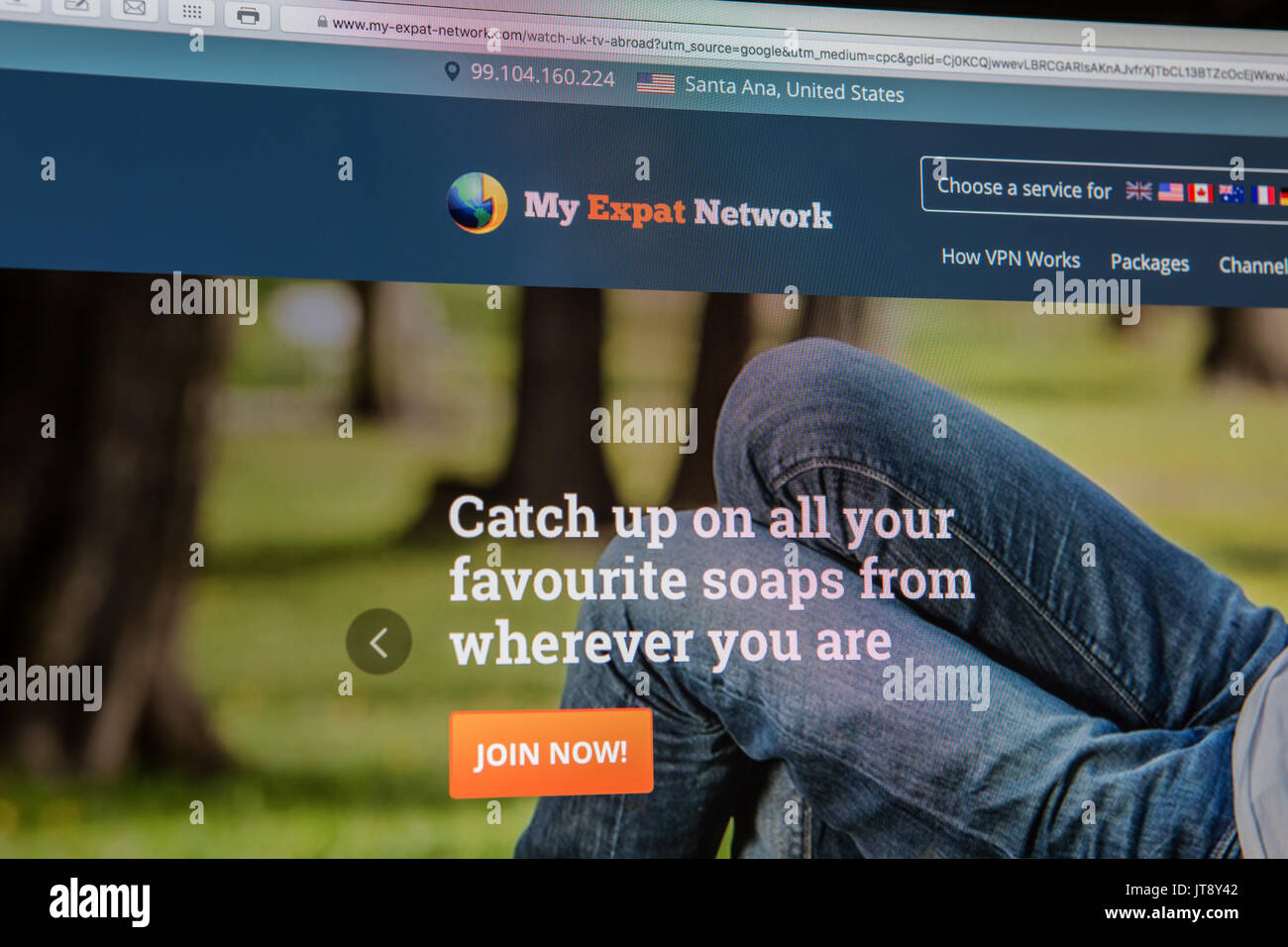

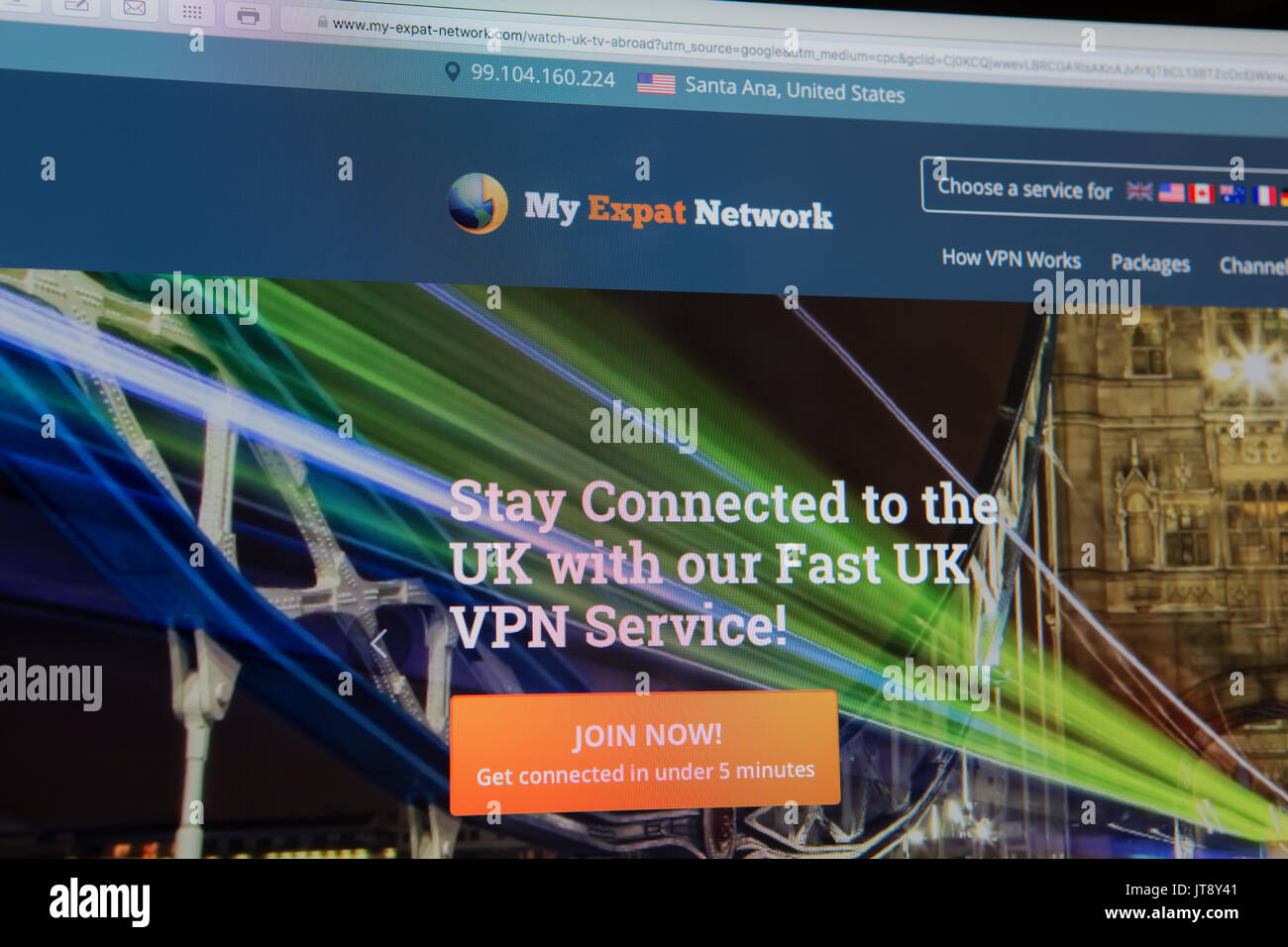

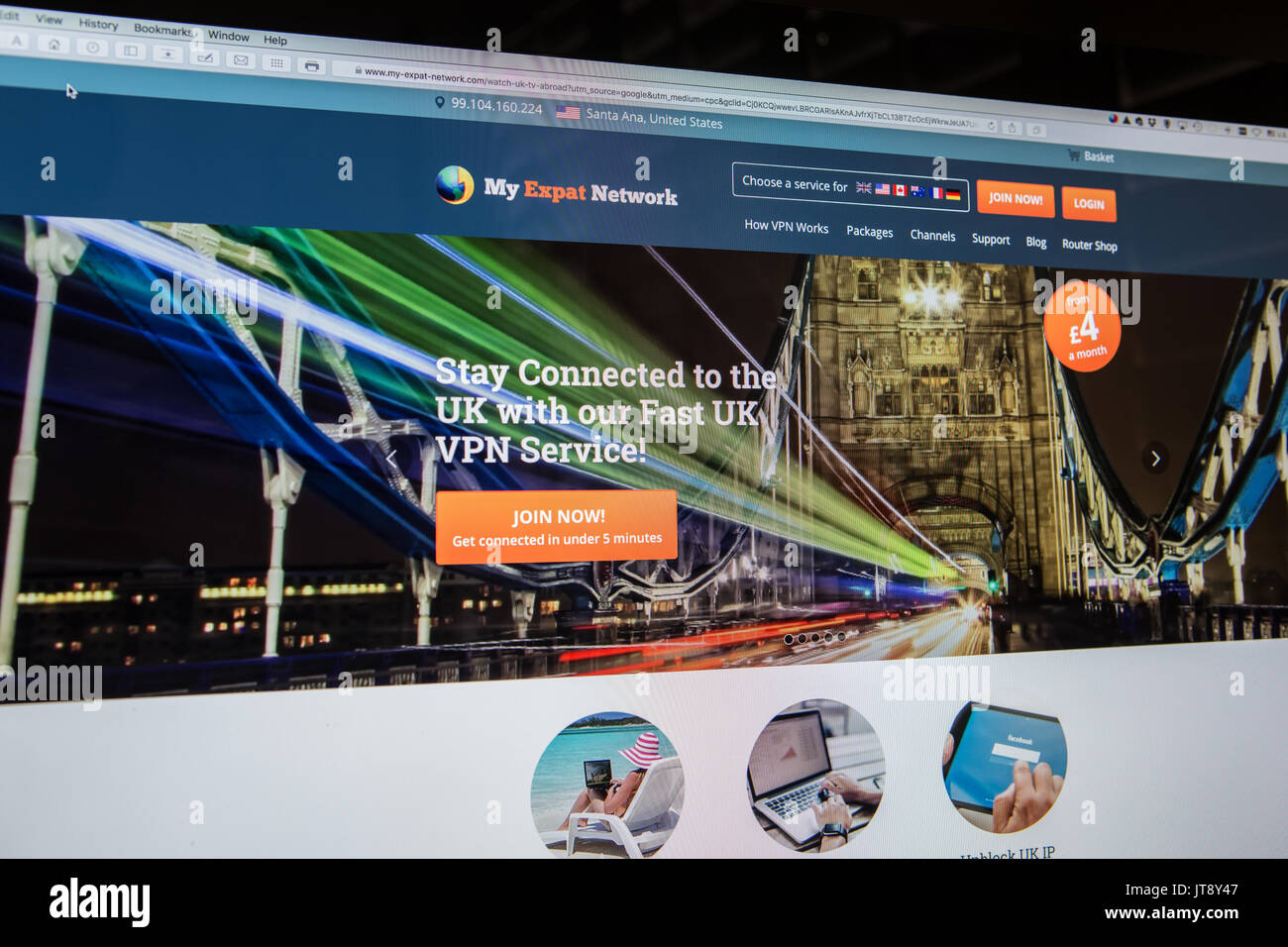

Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/meine-expat-netzwerk-watch-uk-tv-im-ausland-online-uber-ein-vpn-oder-virtual-private-network-die-iptv-service-fur-tv-sender-aus-der-ganzen-welt-image152631593.html

Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/meine-expat-netzwerk-watch-uk-tv-im-ausland-online-uber-ein-vpn-oder-virtual-private-network-die-iptv-service-fur-tv-sender-aus-der-ganzen-welt-image152631593.htmlRMJT8Y49–Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt.

Cyber-Sicherheit Datenschutz Business-Technologie Datenschutzkonzept. Tastatur und virtueller Bildschirm. Schutz vor Gefahren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-datenschutz-business-technologie-datenschutzkonzept-tastatur-und-virtueller-bildschirm-schutz-vor-gefahren-image467707170.html

Cyber-Sicherheit Datenschutz Business-Technologie Datenschutzkonzept. Tastatur und virtueller Bildschirm. Schutz vor Gefahren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-datenschutz-business-technologie-datenschutzkonzept-tastatur-und-virtueller-bildschirm-schutz-vor-gefahren-image467707170.htmlRF2J4WW7E–Cyber-Sicherheit Datenschutz Business-Technologie Datenschutzkonzept. Tastatur und virtueller Bildschirm. Schutz vor Gefahren.

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544600348.html

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544600348.htmlRF2PJ0K8C–Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An

Cyber-Sicherheitsnetzwerk. Datenschutzkonzept. Geschäftsmann mit Laptop-Computer mit digitalem Vorhängeschloss auf Internettechnologie Vernetzung mit Cloud c Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-datenschutzkonzept-geschaftsmann-mit-laptop-computer-mit-digitalem-vorhangeschloss-auf-internettechnologie-vernetzung-mit-cloud-c-image616736858.html

Cyber-Sicherheitsnetzwerk. Datenschutzkonzept. Geschäftsmann mit Laptop-Computer mit digitalem Vorhängeschloss auf Internettechnologie Vernetzung mit Cloud c Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-datenschutzkonzept-geschaftsmann-mit-laptop-computer-mit-digitalem-vorhangeschloss-auf-internettechnologie-vernetzung-mit-cloud-c-image616736858.htmlRF2XRAP4A–Cyber-Sicherheitsnetzwerk. Datenschutzkonzept. Geschäftsmann mit Laptop-Computer mit digitalem Vorhängeschloss auf Internettechnologie Vernetzung mit Cloud c

Geschäftsmann berühren einen virtuellen Bildschirm mit Symbol DDoS Protection Denial of Service Security. Sicherheit im Angesicht eines DDoS-Angriffs. Gemischte Medien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsmann-beruhren-einen-virtuellen-bildschirm-mit-symbol-ddos-protection-denial-of-service-security-sicherheit-im-angesicht-eines-ddos-angriffs-gemischte-medien-image389821809.html

Geschäftsmann berühren einen virtuellen Bildschirm mit Symbol DDoS Protection Denial of Service Security. Sicherheit im Angesicht eines DDoS-Angriffs. Gemischte Medien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsmann-beruhren-einen-virtuellen-bildschirm-mit-symbol-ddos-protection-denial-of-service-security-sicherheit-im-angesicht-eines-ddos-angriffs-gemischte-medien-image389821809.htmlRF2DJ5WKD–Geschäftsmann berühren einen virtuellen Bildschirm mit Symbol DDoS Protection Denial of Service Security. Sicherheit im Angesicht eines DDoS-Angriffs. Gemischte Medien

Konzepte Virtuelles privates Netzwerk, VPN, Datenverschlüsselung, IP-Substitution Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzepte-virtuelles-privates-netzwerk-vpn-datenverschlusselung-ip-substitution-image561416519.html

Konzepte Virtuelles privates Netzwerk, VPN, Datenverschlüsselung, IP-Substitution Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzepte-virtuelles-privates-netzwerk-vpn-datenverschlusselung-ip-substitution-image561416519.htmlRF2RHAMDY–Konzepte Virtuelles privates Netzwerk, VPN, Datenverschlüsselung, IP-Substitution

Inspiration mit Sign Virtual Private Cloud, Word für einen konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/inspiration-mit-sign-virtual-private-cloud-word-fur-einen-konfigurierbaren-pool-gemeinsam-genutzter-computing-ressourcen-image548906692.html

Inspiration mit Sign Virtual Private Cloud, Word für einen konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/inspiration-mit-sign-virtual-private-cloud-word-fur-einen-konfigurierbaren-pool-gemeinsam-genutzter-computing-ressourcen-image548906692.htmlRF2PW0T2C–Inspiration mit Sign Virtual Private Cloud, Word für einen konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen

VPN-Abkürzungen für Virtual Private Network Text mit Rechnersatz für Geschäfts- und Finanzkonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-abkurzungen-fur-virtual-private-network-text-mit-rechnersatz-fur-geschafts-und-finanzkonzept-image690675332.html

VPN-Abkürzungen für Virtual Private Network Text mit Rechnersatz für Geschäfts- und Finanzkonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-abkurzungen-fur-virtual-private-network-text-mit-rechnersatz-fur-geschafts-und-finanzkonzept-image690675332.htmlRF3C3JYC4–VPN-Abkürzungen für Virtual Private Network Text mit Rechnersatz für Geschäfts- und Finanzkonzept

Symbole für Internet Symbole verbunden mit Konzept über Cloud-basierte Netzwerke und Netzwerk als Service-links Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-symbole-fur-internet-symbole-verbunden-mit-konzept-uber-cloud-basierte-netzwerke-und-netzwerk-als-service-links-124493451.html

Symbole für Internet Symbole verbunden mit Konzept über Cloud-basierte Netzwerke und Netzwerk als Service-links Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-symbole-fur-internet-symbole-verbunden-mit-konzept-uber-cloud-basierte-netzwerke-und-netzwerk-als-service-links-124493451.htmlRFH6F4JK–Symbole für Internet Symbole verbunden mit Konzept über Cloud-basierte Netzwerke und Netzwerk als Service-links

Schematisches Bild eines Computernetzwerks mit Symbolen, die den darstellen Teilnehmer an einer Telefonkonferenz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schematisches-bild-eines-computernetzwerks-mit-symbolen-die-den-darstellen-teilnehmer-an-einer-telefonkonferenz-image384510323.html

Schematisches Bild eines Computernetzwerks mit Symbolen, die den darstellen Teilnehmer an einer Telefonkonferenz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schematisches-bild-eines-computernetzwerks-mit-symbolen-die-den-darstellen-teilnehmer-an-einer-telefonkonferenz-image384510323.htmlRF2D9FXRF–Schematisches Bild eines Computernetzwerks mit Symbolen, die den darstellen Teilnehmer an einer Telefonkonferenz

Mitarbeiter beobachten Laptop am Schreibtisch mit violettem Headset-Overlay, auf die Hände gestützt, Kopierraum Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-beobachten-laptop-am-schreibtisch-mit-violettem-headset-overlay-auf-die-hande-gestutzt-kopierraum-image701087575.html

Mitarbeiter beobachten Laptop am Schreibtisch mit violettem Headset-Overlay, auf die Hände gestützt, Kopierraum Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-beobachten-laptop-am-schreibtisch-mit-violettem-headset-overlay-auf-die-hande-gestutzt-kopierraum-image701087575.htmlRF3CMH89Y–Mitarbeiter beobachten Laptop am Schreibtisch mit violettem Headset-Overlay, auf die Hände gestützt, Kopierraum

Schloss-Symbol und Internet-Netzwerksicherheitstechnologie, Cybersicherheit und Datenschutzkonzept zum Schutz privater Daten auf dem Smartphone. Virtueller Bildschirm Cyber secu Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schloss-symbol-und-internet-netzwerksicherheitstechnologie-cybersicherheit-und-datenschutzkonzept-zum-schutz-privater-daten-auf-dem-smartphone-virtueller-bildschirm-cyber-secu-image592296874.html

Schloss-Symbol und Internet-Netzwerksicherheitstechnologie, Cybersicherheit und Datenschutzkonzept zum Schutz privater Daten auf dem Smartphone. Virtueller Bildschirm Cyber secu Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schloss-symbol-und-internet-netzwerksicherheitstechnologie-cybersicherheit-und-datenschutzkonzept-zum-schutz-privater-daten-auf-dem-smartphone-virtueller-bildschirm-cyber-secu-image592296874.htmlRF2WBHCKP–Schloss-Symbol und Internet-Netzwerksicherheitstechnologie, Cybersicherheit und Datenschutzkonzept zum Schutz privater Daten auf dem Smartphone. Virtueller Bildschirm Cyber secu

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image247191592.html

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image247191592.htmlRFTA4FB4–Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept.

Handgeschriebenes Schild Virtual Private Cloud. Geschäftsansatz konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handgeschriebenes-schild-virtual-private-cloud-geschaftsansatz-konfigurierbarer-pool-gemeinsam-genutzter-computing-ressourcen-image547418499.html

Handgeschriebenes Schild Virtual Private Cloud. Geschäftsansatz konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handgeschriebenes-schild-virtual-private-cloud-geschaftsansatz-konfigurierbarer-pool-gemeinsam-genutzter-computing-ressourcen-image547418499.htmlRM2PPH1TK–Handgeschriebenes Schild Virtual Private Cloud. Geschäftsansatz konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen

Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-schloss-symbol-und-internet-technologie-vernetzung-geschaftsmann-zum-schutz-personenbezogener-daten-auf-der-virtuellen-schnittstelle-daten-p-image450312407.html

Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-schloss-symbol-und-internet-technologie-vernetzung-geschaftsmann-zum-schutz-personenbezogener-daten-auf-der-virtuellen-schnittstelle-daten-p-image450312407.htmlRF2H4HE1Y–Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389242448.html

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389242448.htmlRF2DH7EM0–Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer das Symbol wählen, um die Daten auf dem virtuellen Display. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-das-symbol-wahlen-um-die-daten-auf-dem-virtuellen-display-image340484946.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer das Symbol wählen, um die Daten auf dem virtuellen Display. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-das-symbol-wahlen-um-die-daten-auf-dem-virtuellen-display-image340484946.htmlRM2ANXC0J–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer das Symbol wählen, um die Daten auf dem virtuellen Display.

Nutzung eines virtuellen privaten Netzwerks zur Sicherung der Datenübertragung und zum Schutz der Privatsphäre der Benutzer in einer technologischen Geschäftsumgebung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nutzung-eines-virtuellen-privaten-netzwerks-zur-sicherung-der-datenubertragung-und-zum-schutz-der-privatsphare-der-benutzer-in-einer-technologischen-geschaftsumgebung-image640615158.html

Nutzung eines virtuellen privaten Netzwerks zur Sicherung der Datenübertragung und zum Schutz der Privatsphäre der Benutzer in einer technologischen Geschäftsumgebung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nutzung-eines-virtuellen-privaten-netzwerks-zur-sicherung-der-datenubertragung-und-zum-schutz-der-privatsphare-der-benutzer-in-einer-technologischen-geschaftsumgebung-image640615158.htmlRF2S66F4P–Nutzung eines virtuellen privaten Netzwerks zur Sicherung der Datenübertragung und zum Schutz der Privatsphäre der Benutzer in einer technologischen Geschäftsumgebung.

Abbildung – am 8. Juli 2011 sind neben dem Logo des sozialen Netzwerkdienstes Facebook mehrere „Gefällt mir“-Schaltflächen abgebildet. Fotoarchiv für ZeitgeschichteS.Steinach Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-abbildung-am-8-juli-2011-sind-neben-dem-logo-des-sozialen-netzwerkdienstes-facebook-mehrere-gefallt-mir-schaltflachen-abgebildet-fotoarchiv-fur-zeitgeschichtessteinach-54182103.html

Abbildung – am 8. Juli 2011 sind neben dem Logo des sozialen Netzwerkdienstes Facebook mehrere „Gefällt mir“-Schaltflächen abgebildet. Fotoarchiv für ZeitgeschichteS.Steinach Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-abbildung-am-8-juli-2011-sind-neben-dem-logo-des-sozialen-netzwerkdienstes-facebook-mehrere-gefallt-mir-schaltflachen-abgebildet-fotoarchiv-fur-zeitgeschichtessteinach-54182103.htmlRMD445R3–Abbildung – am 8. Juli 2011 sind neben dem Logo des sozialen Netzwerkdienstes Facebook mehrere „Gefällt mir“-Schaltflächen abgebildet. Fotoarchiv für ZeitgeschichteS.Steinach

Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/meine-expat-netzwerk-watch-uk-tv-im-ausland-online-uber-ein-vpn-oder-virtual-private-network-die-iptv-service-fur-tv-sender-aus-der-ganzen-welt-image152631586.html

Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/meine-expat-netzwerk-watch-uk-tv-im-ausland-online-uber-ein-vpn-oder-virtual-private-network-die-iptv-service-fur-tv-sender-aus-der-ganzen-welt-image152631586.htmlRMJT8Y42–Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt.

Blaue Verschlussblende mit Handberühre und digitaler Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaue-verschlussblende-mit-handberuhre-und-digitaler-sicherheitsschnittstelle-internet-der-dinge-cybersecurity-konzept-symbolschild-mit-einem-schloss-symbol-image469964239.html

Blaue Verschlussblende mit Handberühre und digitaler Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaue-verschlussblende-mit-handberuhre-und-digitaler-sicherheitsschnittstelle-internet-der-dinge-cybersecurity-konzept-symbolschild-mit-einem-schloss-symbol-image469964239.htmlRF2J8GM53–Blaue Verschlussblende mit Handberühre und digitaler Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol.

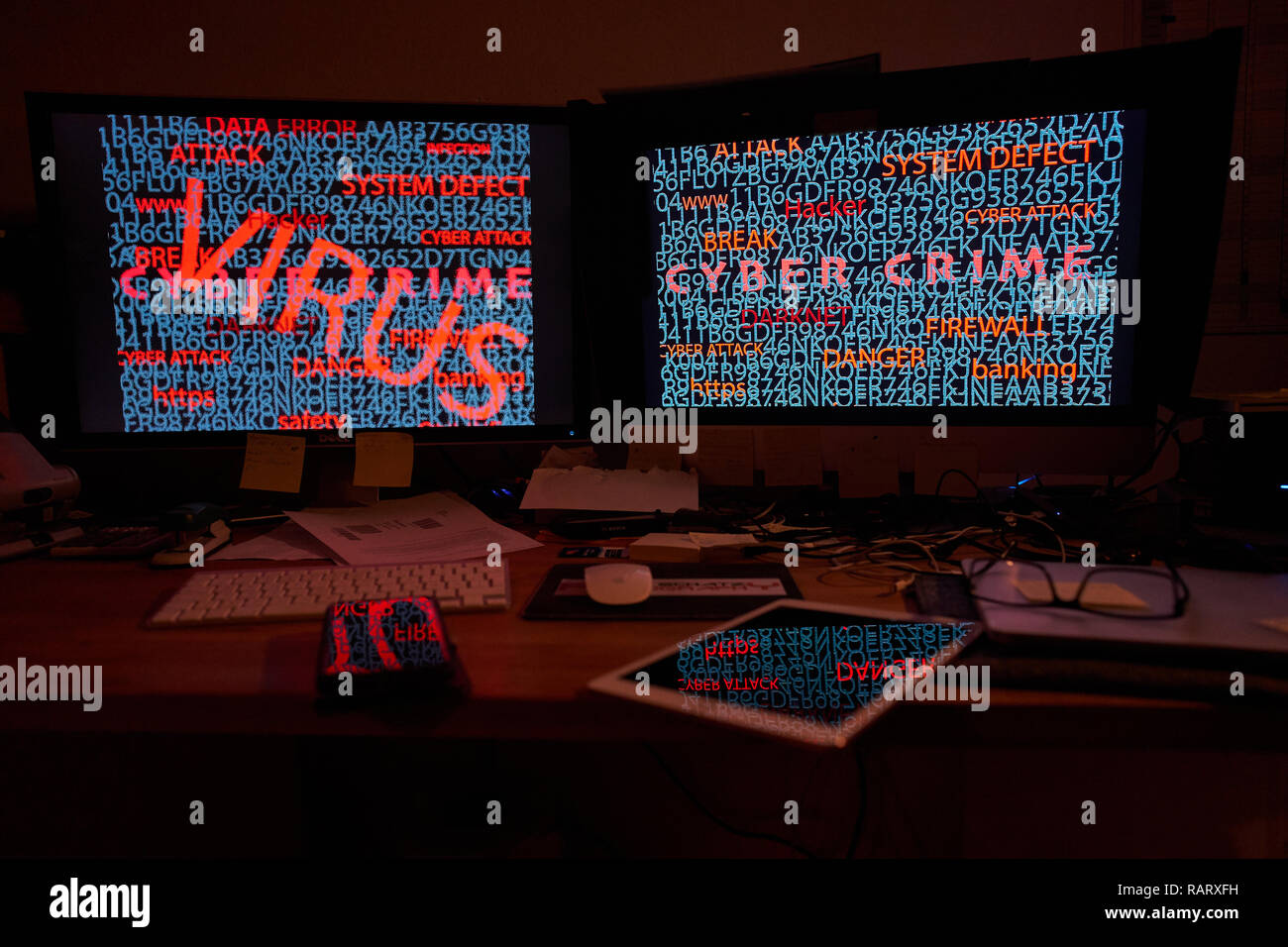

Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/arbeitsbereich-in-dem-hacker-riesige-private-daten-von-politikern-journalisten-kunstler-und-prominente-in-deutschland-stehlen-und-veroffentlicht-alles-auf-der-image230407061.html

Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/arbeitsbereich-in-dem-hacker-riesige-private-daten-von-politikern-journalisten-kunstler-und-prominente-in-deutschland-stehlen-und-veroffentlicht-alles-auf-der-image230407061.htmlRMRARXFH–Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der

Geschäftsleute zeigen virtuellen Schlüssel und sichere Verschlüsselungstechnologie, Cybersicherheit Datenschutz, Sicherheit Internetzugang, Sicherheitsverschlüsselung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsleute-zeigen-virtuellen-schlussel-und-sichere-verschlusselungstechnologie-cybersicherheit-datenschutz-sicherheit-internetzugang-sicherheitsverschlusselung-image597212688.html

Geschäftsleute zeigen virtuellen Schlüssel und sichere Verschlüsselungstechnologie, Cybersicherheit Datenschutz, Sicherheit Internetzugang, Sicherheitsverschlüsselung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsleute-zeigen-virtuellen-schlussel-und-sichere-verschlusselungstechnologie-cybersicherheit-datenschutz-sicherheit-internetzugang-sicherheitsverschlusselung-image597212688.htmlRF2WKHATG–Geschäftsleute zeigen virtuellen Schlüssel und sichere Verschlüsselungstechnologie, Cybersicherheit Datenschutz, Sicherheit Internetzugang, Sicherheitsverschlüsselung

Greifen Sie auf das System mit einer Anmeldung über den Benutzernamen und das Kennwort auf dem virtuellen Bildschirm zu. Cybersicherheit und Schutz personenbezogener Daten. Informationssicherheit, Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/greifen-sie-auf-das-system-mit-einer-anmeldung-uber-den-benutzernamen-und-das-kennwort-auf-dem-virtuellen-bildschirm-zu-cybersicherheit-und-schutz-personenbezogener-daten-informationssicherheit-daten-image654728631.html

Greifen Sie auf das System mit einer Anmeldung über den Benutzernamen und das Kennwort auf dem virtuellen Bildschirm zu. Cybersicherheit und Schutz personenbezogener Daten. Informationssicherheit, Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/greifen-sie-auf-das-system-mit-einer-anmeldung-uber-den-benutzernamen-und-das-kennwort-auf-dem-virtuellen-bildschirm-zu-cybersicherheit-und-schutz-personenbezogener-daten-informationssicherheit-daten-image654728631.htmlRF3A15D1B–Greifen Sie auf das System mit einer Anmeldung über den Benutzernamen und das Kennwort auf dem virtuellen Bildschirm zu. Cybersicherheit und Schutz personenbezogener Daten. Informationssicherheit, Daten

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544713448.html

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544713448.htmlRF2PJ5RFM–Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An

Konzeptionelle Überschrift Virtuelle Private Cloud, konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen nach Geschäftskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-virtuelle-private-cloud-konfigurierbarer-pool-gemeinsam-genutzter-computing-ressourcen-nach-geschaftskonzept-image548902731.html

Konzeptionelle Überschrift Virtuelle Private Cloud, konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen nach Geschäftskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-virtuelle-private-cloud-konfigurierbarer-pool-gemeinsam-genutzter-computing-ressourcen-nach-geschaftskonzept-image548902731.htmlRF2PW0K0Y–Konzeptionelle Überschrift Virtuelle Private Cloud, konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen nach Geschäftskonzept

Cybersicherheitskonzept für Internetnetzwerke. Geschäftsleute schützen persönliche Daten. Data Finance und Banking ein Schlüsselsymbol auf der virtuellen Schnittstelle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskonzept-fur-internetnetzwerke-geschaftsleute-schutzen-personliche-daten-data-finance-und-banking-ein-schlusselsymbol-auf-der-virtuellen-schnittstelle-image568636215.html

Cybersicherheitskonzept für Internetnetzwerke. Geschäftsleute schützen persönliche Daten. Data Finance und Banking ein Schlüsselsymbol auf der virtuellen Schnittstelle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskonzept-fur-internetnetzwerke-geschaftsleute-schutzen-personliche-daten-data-finance-und-banking-ein-schlusselsymbol-auf-der-virtuellen-schnittstelle-image568636215.htmlRF2T13H87–Cybersicherheitskonzept für Internetnetzwerke. Geschäftsleute schützen persönliche Daten. Data Finance und Banking ein Schlüsselsymbol auf der virtuellen Schnittstelle.

Cyber-Sicherheitsnetzwerk. Datenschutzkonzept. Geschäftsmann mit Laptop-Computer mit digitalem Vorhängeschloss auf Internettechnologie Vernetzung mit Cloud c Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-datenschutzkonzept-geschaftsmann-mit-laptop-computer-mit-digitalem-vorhangeschloss-auf-internettechnologie-vernetzung-mit-cloud-c-image612578990.html

Cyber-Sicherheitsnetzwerk. Datenschutzkonzept. Geschäftsmann mit Laptop-Computer mit digitalem Vorhängeschloss auf Internettechnologie Vernetzung mit Cloud c Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-datenschutzkonzept-geschaftsmann-mit-laptop-computer-mit-digitalem-vorhangeschloss-auf-internettechnologie-vernetzung-mit-cloud-c-image612578990.htmlRF2XGHAN2–Cyber-Sicherheitsnetzwerk. Datenschutzkonzept. Geschäftsmann mit Laptop-Computer mit digitalem Vorhängeschloss auf Internettechnologie Vernetzung mit Cloud c

Ein Mann tippt auf seinem Smartphone, der an einem privaten Online-Chat teilnimmt. Die Nahansicht unterstreicht die diskrete Art des Gesprächs und spiegelt die Sicherheit wider Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mann-tippt-auf-seinem-smartphone-der-an-einem-privaten-online-chat-teilnimmt-die-nahansicht-unterstreicht-die-diskrete-art-des-gesprachs-und-spiegelt-die-sicherheit-wider-image633040016.html

Ein Mann tippt auf seinem Smartphone, der an einem privaten Online-Chat teilnimmt. Die Nahansicht unterstreicht die diskrete Art des Gesprächs und spiegelt die Sicherheit wider Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mann-tippt-auf-seinem-smartphone-der-an-einem-privaten-online-chat-teilnimmt-die-nahansicht-unterstreicht-die-diskrete-art-des-gesprachs-und-spiegelt-die-sicherheit-wider-image633040016.htmlRF2YNWD00–Ein Mann tippt auf seinem Smartphone, der an einem privaten Online-Chat teilnimmt. Die Nahansicht unterstreicht die diskrete Art des Gesprächs und spiegelt die Sicherheit wider

Sperrsymbol und Sicherheitstechnologie für das Internet-Netzwerk. Futuristisches hud-Symbol zum Schutz persönlicher Daten, virtuelle Bildschirmschnittstellen. Cybersicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sperrsymbol-und-sicherheitstechnologie-fur-das-internet-netzwerk-futuristisches-hud-symbol-zum-schutz-personlicher-daten-virtuelle-bildschirmschnittstellen-cybersicherheit-image592001179.html

Sperrsymbol und Sicherheitstechnologie für das Internet-Netzwerk. Futuristisches hud-Symbol zum Schutz persönlicher Daten, virtuelle Bildschirmschnittstellen. Cybersicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sperrsymbol-und-sicherheitstechnologie-fur-das-internet-netzwerk-futuristisches-hud-symbol-zum-schutz-personlicher-daten-virtuelle-bildschirmschnittstellen-cybersicherheit-image592001179.htmlRF2WB3YF7–Sperrsymbol und Sicherheitstechnologie für das Internet-Netzwerk. Futuristisches hud-Symbol zum Schutz persönlicher Daten, virtuelle Bildschirmschnittstellen. Cybersicherheit.

Schloss-Symbol und Internet-Netzwerksicherheitstechnologie, Cybersicherheit und Datenschutzkonzept zum Schutz privater Daten auf dem Smartphone. Virtueller Bildschirm Cyber secu Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schloss-symbol-und-internet-netzwerksicherheitstechnologie-cybersicherheit-und-datenschutzkonzept-zum-schutz-privater-daten-auf-dem-smartphone-virtueller-bildschirm-cyber-secu-image592296571.html

Schloss-Symbol und Internet-Netzwerksicherheitstechnologie, Cybersicherheit und Datenschutzkonzept zum Schutz privater Daten auf dem Smartphone. Virtueller Bildschirm Cyber secu Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schloss-symbol-und-internet-netzwerksicherheitstechnologie-cybersicherheit-und-datenschutzkonzept-zum-schutz-privater-daten-auf-dem-smartphone-virtueller-bildschirm-cyber-secu-image592296571.htmlRF2WBHC8Y–Schloss-Symbol und Internet-Netzwerksicherheitstechnologie, Cybersicherheit und Datenschutzkonzept zum Schutz privater Daten auf dem Smartphone. Virtueller Bildschirm Cyber secu

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image241779031.html

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image241779031.htmlRFT19YHB–Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept.

Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerk-line-kabel-im-rechenzentrum-zimmer-hintergrund-mit-virtueller-realitat-symbol-diagramm-reihe-von-blue-utp-kabeln-die-an-einen-switch-angeschlossen-sind-image259533096.html

Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerk-line-kabel-im-rechenzentrum-zimmer-hintergrund-mit-virtueller-realitat-symbol-diagramm-reihe-von-blue-utp-kabeln-die-an-einen-switch-angeschlossen-sind-image259533096.htmlRFW26N34–Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind

Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-schloss-symbol-und-internet-technologie-vernetzung-geschaftsmann-zum-schutz-personenbezogener-daten-auf-der-virtuellen-schnittstelle-daten-p-image453776574.html

Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-schloss-symbol-und-internet-technologie-vernetzung-geschaftsmann-zum-schutz-personenbezogener-daten-auf-der-virtuellen-schnittstelle-daten-p-image453776574.htmlRF2HA78J6–Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389242457.html

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389242457.htmlRF2DH7EM9–Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer Wählen Sie das Symbol Daten Verletzung auf die virtuelle Darstellung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-wahlen-sie-das-symbol-daten-verletzung-auf-die-virtuelle-darstellung-image340484944.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer Wählen Sie das Symbol Daten Verletzung auf die virtuelle Darstellung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-wahlen-sie-das-symbol-daten-verletzung-auf-die-virtuelle-darstellung-image340484944.htmlRM2ANXC0G–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer Wählen Sie das Symbol Daten Verletzung auf die virtuelle Darstellung.

Datennetz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datennetz-image389134630.html

Datennetz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datennetz-image389134630.htmlRF2DH2H5A–Datennetz

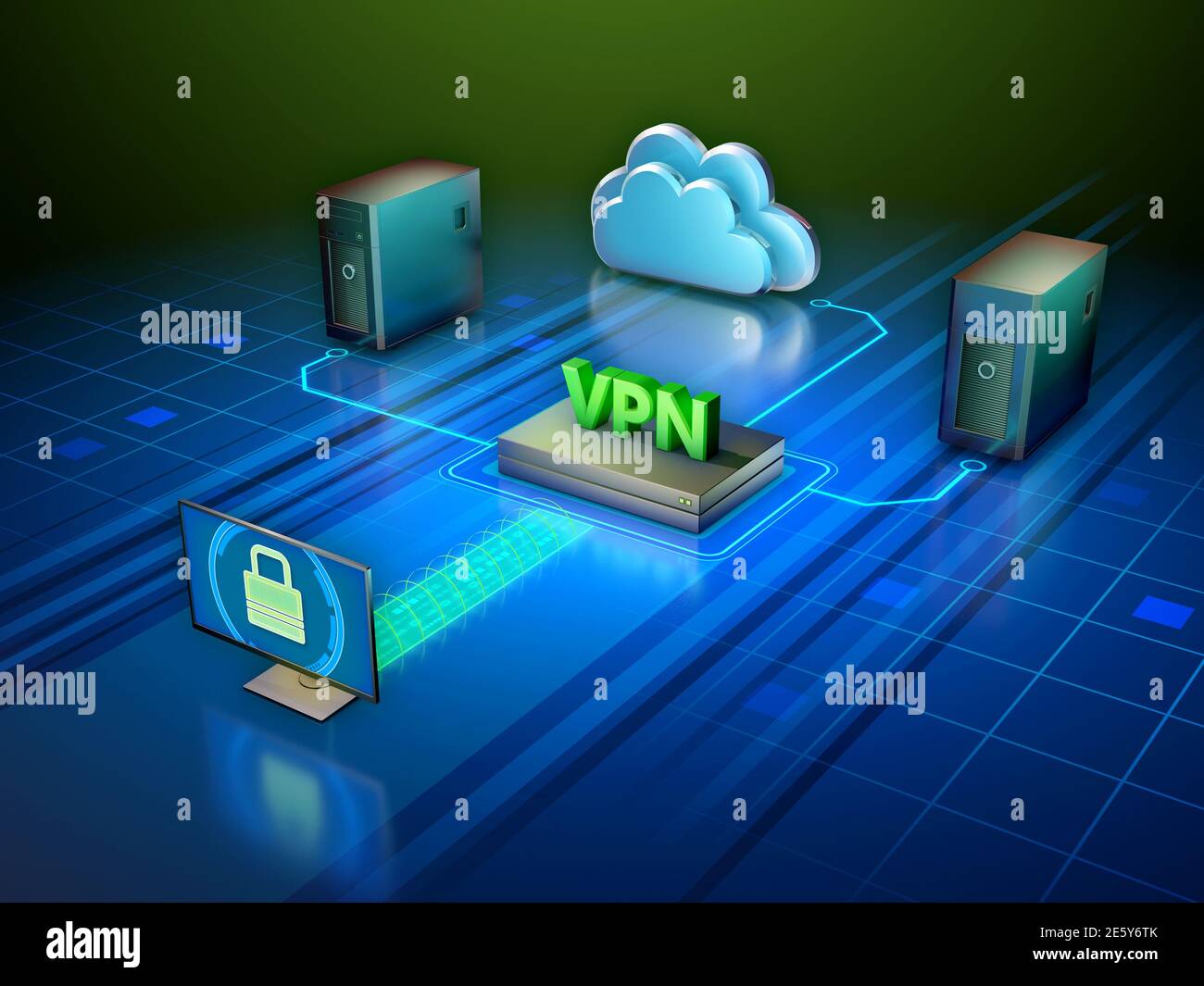

Virtuelles privates Netzwerk Erstellen einer sicheren Verbindung zwischen Ihren Geräten und dem Internet. Digitale Illustration. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/virtuelles-privates-netzwerk-erstellen-einer-sicheren-verbindung-zwischen-ihren-geraten-und-dem-internet-digitale-illustration-image399509843.html

Virtuelles privates Netzwerk Erstellen einer sicheren Verbindung zwischen Ihren Geräten und dem Internet. Digitale Illustration. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/virtuelles-privates-netzwerk-erstellen-einer-sicheren-verbindung-zwischen-ihren-geraten-und-dem-internet-digitale-illustration-image399509843.htmlRF2E5Y6TK–Virtuelles privates Netzwerk Erstellen einer sicheren Verbindung zwischen Ihren Geräten und dem Internet. Digitale Illustration.

Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/meine-expat-netzwerk-watch-uk-tv-im-ausland-online-uber-ein-vpn-oder-virtual-private-network-die-iptv-service-fur-tv-sender-aus-der-ganzen-welt-image152631585.html

Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/meine-expat-netzwerk-watch-uk-tv-im-ausland-online-uber-ein-vpn-oder-virtual-private-network-die-iptv-service-fur-tv-sender-aus-der-ganzen-welt-image152631585.htmlRMJT8Y41–Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt.

Tastaturhintergrund mit blauen Lichtern und Schutzschild. Internet der Dinge. Cyber-Sicherheitskonzept. Schutz und Privatsphäre. Unternehmenstechnologie. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/tastaturhintergrund-mit-blauen-lichtern-und-schutzschild-internet-der-dinge-cyber-sicherheitskonzept-schutz-und-privatsphare-unternehmenstechnologie-image467707156.html

Tastaturhintergrund mit blauen Lichtern und Schutzschild. Internet der Dinge. Cyber-Sicherheitskonzept. Schutz und Privatsphäre. Unternehmenstechnologie. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/tastaturhintergrund-mit-blauen-lichtern-und-schutzschild-internet-der-dinge-cyber-sicherheitskonzept-schutz-und-privatsphare-unternehmenstechnologie-image467707156.htmlRF2J4WW70–Tastaturhintergrund mit blauen Lichtern und Schutzschild. Internet der Dinge. Cyber-Sicherheitskonzept. Schutz und Privatsphäre. Unternehmenstechnologie.

Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/arbeitsbereich-in-dem-hacker-riesige-private-daten-von-politikern-journalisten-kunstler-und-prominente-in-deutschland-stehlen-und-veroffentlicht-alles-auf-der-image230407065.html

Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/arbeitsbereich-in-dem-hacker-riesige-private-daten-von-politikern-journalisten-kunstler-und-prominente-in-deutschland-stehlen-und-veroffentlicht-alles-auf-der-image230407065.htmlRMRARXFN–Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der

Man Show Key sichere Verschlüsselungstechnologie, Cybersicherheit Datenschutz, Sicherheit Internetzugang, Sicherheitsverschlüsselung von privaten Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/man-show-key-sichere-verschlusselungstechnologie-cybersicherheit-datenschutz-sicherheit-internetzugang-sicherheitsverschlusselung-von-privaten-daten-image590902235.html

Man Show Key sichere Verschlüsselungstechnologie, Cybersicherheit Datenschutz, Sicherheit Internetzugang, Sicherheitsverschlüsselung von privaten Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/man-show-key-sichere-verschlusselungstechnologie-cybersicherheit-datenschutz-sicherheit-internetzugang-sicherheitsverschlusselung-von-privaten-daten-image590902235.htmlRF2W99WR7–Man Show Key sichere Verschlüsselungstechnologie, Cybersicherheit Datenschutz, Sicherheit Internetzugang, Sicherheitsverschlüsselung von privaten Daten

Greifen Sie auf das System mit einer Anmeldung über den Benutzernamen und das Kennwort auf dem virtuellen Bildschirm zu. Cybersicherheit und Schutz personenbezogener Daten. Informationssicherheit, Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/greifen-sie-auf-das-system-mit-einer-anmeldung-uber-den-benutzernamen-und-das-kennwort-auf-dem-virtuellen-bildschirm-zu-cybersicherheit-und-schutz-personenbezogener-daten-informationssicherheit-daten-image653308311.html

Greifen Sie auf das System mit einer Anmeldung über den Benutzernamen und das Kennwort auf dem virtuellen Bildschirm zu. Cybersicherheit und Schutz personenbezogener Daten. Informationssicherheit, Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/greifen-sie-auf-das-system-mit-einer-anmeldung-uber-den-benutzernamen-und-das-kennwort-auf-dem-virtuellen-bildschirm-zu-cybersicherheit-und-schutz-personenbezogener-daten-informationssicherheit-daten-image653308311.htmlRF2SXTNBK–Greifen Sie auf das System mit einer Anmeldung über den Benutzernamen und das Kennwort auf dem virtuellen Bildschirm zu. Cybersicherheit und Schutz personenbezogener Daten. Informationssicherheit, Daten

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544322335.html

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544322335.htmlRF2PHG0KB–Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An

Inspiration mit Sign Virtual Private Cloud, Word für einen konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/inspiration-mit-sign-virtual-private-cloud-word-fur-einen-konfigurierbaren-pool-gemeinsam-genutzter-computing-ressourcen-image548775848.html

Inspiration mit Sign Virtual Private Cloud, Word für einen konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/inspiration-mit-sign-virtual-private-cloud-word-fur-einen-konfigurierbaren-pool-gemeinsam-genutzter-computing-ressourcen-image548775848.htmlRF2PTPW5C–Inspiration mit Sign Virtual Private Cloud, Word für einen konfigurierbaren Pool gemeinsam genutzter Computing-Ressourcen

Arbeiten Sie durch die Cloud-Arbeitsplätze. Überblick über die besten Internetdienste. Datenspeicherung, VPN, virtuelle Arbeitsbereiche mit Zugriff von überall auf der Welt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/arbeiten-sie-durch-die-cloud-arbeitsplatze-uberblick-uber-die-besten-internetdienste-datenspeicherung-vpn-virtuelle-arbeitsbereiche-mit-zugriff-von-uberall-auf-der-welt-image559861030.html

Arbeiten Sie durch die Cloud-Arbeitsplätze. Überblick über die besten Internetdienste. Datenspeicherung, VPN, virtuelle Arbeitsbereiche mit Zugriff von überall auf der Welt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/arbeiten-sie-durch-die-cloud-arbeitsplatze-uberblick-uber-die-besten-internetdienste-datenspeicherung-vpn-virtuelle-arbeitsbereiche-mit-zugriff-von-uberall-auf-der-welt-image559861030.htmlRF2RERTCP–Arbeiten Sie durch die Cloud-Arbeitsplätze. Überblick über die besten Internetdienste. Datenspeicherung, VPN, virtuelle Arbeitsbereiche mit Zugriff von überall auf der Welt

Virtuelles privates Netzwerk, VPN, sicherer Webverkehr, verschlüsselte Datenübertragung, sicherer Netzwerkzugriff, Sicherheit im Internet, Datenschutz, Cybersicherheit, Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/virtuelles-privates-netzwerk-vpn-sicherer-webverkehr-verschlusselte-datenubertragung-sicherer-netzwerkzugriff-sicherheit-im-internet-datenschutz-cybersicherheit-image633874406.html

Virtuelles privates Netzwerk, VPN, sicherer Webverkehr, verschlüsselte Datenübertragung, sicherer Netzwerkzugriff, Sicherheit im Internet, Datenschutz, Cybersicherheit, Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/virtuelles-privates-netzwerk-vpn-sicherer-webverkehr-verschlusselte-datenubertragung-sicherer-netzwerkzugriff-sicherheit-im-internet-datenschutz-cybersicherheit-image633874406.htmlRF2YR7D7J–Virtuelles privates Netzwerk, VPN, sicherer Webverkehr, verschlüsselte Datenübertragung, sicherer Netzwerkzugriff, Sicherheit im Internet, Datenschutz, Cybersicherheit,

Cyber-Sicherheit und Online-Geschäft sowie Datenschutztechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-und-online-geschaft-sowie-datenschutztechnologie-image413326960.html

Cyber-Sicherheit und Online-Geschäft sowie Datenschutztechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-und-online-geschaft-sowie-datenschutztechnologie-image413326960.htmlRF2F0CJN4–Cyber-Sicherheit und Online-Geschäft sowie Datenschutztechnologie

Die Anmeldeseite der Slack-App für mac wird auf einem MacBook Air angezeigt. Slack ist eine proprietäre Plattform für Unternehmenskommunikation, die von Slack Technologies entwickelt wurde. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-anmeldeseite-der-slack-app-fur-mac-wird-auf-einem-macbook-air-angezeigt-slack-ist-eine-proprietare-plattform-fur-unternehmenskommunikation-die-von-slack-technologies-entwickelt-wurde-image401404371.html

Die Anmeldeseite der Slack-App für mac wird auf einem MacBook Air angezeigt. Slack ist eine proprietäre Plattform für Unternehmenskommunikation, die von Slack Technologies entwickelt wurde. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-anmeldeseite-der-slack-app-fur-mac-wird-auf-einem-macbook-air-angezeigt-slack-ist-eine-proprietare-plattform-fur-unternehmenskommunikation-die-von-slack-technologies-entwickelt-wurde-image401404371.htmlRM2E91FAB–Die Anmeldeseite der Slack-App für mac wird auf einem MacBook Air angezeigt. Slack ist eine proprietäre Plattform für Unternehmenskommunikation, die von Slack Technologies entwickelt wurde.

Hand berühren PRIVATE EQUITY Inschrift, handgezeichnete Symbole um, business plan Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hand-beruhren-private-equity-inschrift-handgezeichnete-symbole-um-business-plan-konzept-image370967519.html

Hand berühren PRIVATE EQUITY Inschrift, handgezeichnete Symbole um, business plan Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hand-beruhren-private-equity-inschrift-handgezeichnete-symbole-um-business-plan-konzept-image370967519.htmlRF2CFF0RY–Hand berühren PRIVATE EQUITY Inschrift, handgezeichnete Symbole um, business plan Konzept

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image240261534.html

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image240261534.htmlRFRXTT12–Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept.

Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerk-line-kabel-im-rechenzentrum-zimmer-hintergrund-mit-virtueller-realitat-symbol-diagramm-reihe-von-blue-utp-kabeln-die-an-einen-switch-angeschlossen-sind-image259533095.html

Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerk-line-kabel-im-rechenzentrum-zimmer-hintergrund-mit-virtueller-realitat-symbol-diagramm-reihe-von-blue-utp-kabeln-die-an-einen-switch-angeschlossen-sind-image259533095.htmlRFW26N33–Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind

Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-schloss-symbol-und-internet-technologie-vernetzung-geschaftsmann-zum-schutz-personenbezogener-daten-auf-der-virtuellen-schnittstelle-daten-p-image455278680.html

Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-schloss-symbol-und-internet-technologie-vernetzung-geschaftsmann-zum-schutz-personenbezogener-daten-auf-der-virtuellen-schnittstelle-daten-p-image455278680.htmlRF2HCKMGT–Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389242528.html

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389242528.htmlRF2DH7EPT–Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol schützen Sie Ihre Identität auf der virtuellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-schutzen-sie-ihre-identitat-auf-der-virtuellen-image340485120.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol schützen Sie Ihre Identität auf der virtuellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-schutzen-sie-ihre-identitat-auf-der-virtuellen-image340485120.htmlRM2ANXC6T–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol schützen Sie Ihre Identität auf der virtuellen

Datennetz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datennetz-image343702683.html

Datennetz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datennetz-image343702683.htmlRM2AY507R–Datennetz

Cyber Security Concept, Administrator überprüft die Sicherheit und Verschlüsselung des Datenschutzes. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-concept-administrator-uberpruft-die-sicherheit-und-verschlusselung-des-datenschutzes-image474564651.html

Cyber Security Concept, Administrator überprüft die Sicherheit und Verschlüsselung des Datenschutzes. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-concept-administrator-uberpruft-die-sicherheit-und-verschlusselung-des-datenschutzes-image474564651.htmlRF2JG281F–Cyber Security Concept, Administrator überprüft die Sicherheit und Verschlüsselung des Datenschutzes.

Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/meine-expat-netzwerk-watch-uk-tv-im-ausland-online-uber-ein-vpn-oder-virtual-private-network-die-iptv-service-fur-tv-sender-aus-der-ganzen-welt-image152631591.html

Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/meine-expat-netzwerk-watch-uk-tv-im-ausland-online-uber-ein-vpn-oder-virtual-private-network-die-iptv-service-fur-tv-sender-aus-der-ganzen-welt-image152631591.htmlRMJT8Y47–Meine expat Netzwerk. Watch UK TV im Ausland online über ein VPN oder Virtual Private Network, die IPTV-Service für TV-Sender aus der ganzen Welt.

Frau zeigt digitale Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol. Schutz vor Gefahren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-zeigt-digitale-sicherheitsschnittstelle-internet-der-dinge-cybersecurity-konzept-symbolschild-mit-einem-schloss-symbol-schutz-vor-gefahren-image467172599.html

Frau zeigt digitale Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol. Schutz vor Gefahren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-zeigt-digitale-sicherheitsschnittstelle-internet-der-dinge-cybersecurity-konzept-symbolschild-mit-einem-schloss-symbol-schutz-vor-gefahren-image467172599.htmlRF2J41FBK–Frau zeigt digitale Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol. Schutz vor Gefahren.

Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/arbeitsbereich-in-dem-hacker-riesige-private-daten-von-politikern-journalisten-kunstler-und-prominente-in-deutschland-stehlen-und-veroffentlicht-alles-auf-der-image230407059.html

Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/arbeitsbereich-in-dem-hacker-riesige-private-daten-von-politikern-journalisten-kunstler-und-prominente-in-deutschland-stehlen-und-veroffentlicht-alles-auf-der-image230407059.htmlRMRARXFF–Arbeitsbereich, in dem Hacker riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland stehlen und veröffentlicht alles auf der

Cybersicherheit und globales Netzwerksicherheitskonzept, Geschäftsfrau schützt persönliche Daten auf Computer mit virtueller Schnittstelle, Internet-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-und-globales-netzwerksicherheitskonzept-geschaftsfrau-schutzt-personliche-daten-auf-computer-mit-virtueller-schnittstelle-internet-sicherheit-image623919443.html

Cybersicherheit und globales Netzwerksicherheitskonzept, Geschäftsfrau schützt persönliche Daten auf Computer mit virtueller Schnittstelle, Internet-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-und-globales-netzwerksicherheitskonzept-geschaftsfrau-schutzt-personliche-daten-auf-computer-mit-virtueller-schnittstelle-internet-sicherheit-image623919443.htmlRF2Y71YH7–Cybersicherheit und globales Netzwerksicherheitskonzept, Geschäftsfrau schützt persönliche Daten auf Computer mit virtueller Schnittstelle, Internet-Sicherheit

Kumamoto, JAPAN - Okt 20 2021 : Closeup Share VPN App von CleanMaster im Google Play Store auf dem Smartphone. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kumamoto-japan-okt-20-2021-closeup-share-vpn-app-von-cleanmaster-im-google-play-store-auf-dem-smartphone-image471482709.html

Kumamoto, JAPAN - Okt 20 2021 : Closeup Share VPN App von CleanMaster im Google Play Store auf dem Smartphone. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kumamoto-japan-okt-20-2021-closeup-share-vpn-app-von-cleanmaster-im-google-play-store-auf-dem-smartphone-image471482709.htmlRF2JB1W05–Kumamoto, JAPAN - Okt 20 2021 : Closeup Share VPN App von CleanMaster im Google Play Store auf dem Smartphone.

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544322346.html

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544322346.htmlRF2PHG0KP–Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An

Konzeptionelle Überschrift Virtuelle Private Cloud, konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen nach Geschäftskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-virtuelle-private-cloud-konfigurierbarer-pool-gemeinsam-genutzter-computing-ressourcen-nach-geschaftskonzept-image549018144.html

Konzeptionelle Überschrift Virtuelle Private Cloud, konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen nach Geschäftskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-virtuelle-private-cloud-konfigurierbarer-pool-gemeinsam-genutzter-computing-ressourcen-nach-geschaftskonzept-image549018144.htmlRF2PW5X6T–Konzeptionelle Überschrift Virtuelle Private Cloud, konfigurierbarer Pool gemeinsam genutzter Computing-Ressourcen nach Geschäftskonzept

Die jungen Menschen selbst versteckt sich unter einer Decke, während Sie ein Handy zum Surfen im Internet oder für online privat chatten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-jungen-menschen-selbst-versteckt-sich-unter-einer-decke-wahrend-sie-ein-handy-zum-surfen-im-internet-oder-fur-online-privat-chatten-image224655075.html

Die jungen Menschen selbst versteckt sich unter einer Decke, während Sie ein Handy zum Surfen im Internet oder für online privat chatten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-jungen-menschen-selbst-versteckt-sich-unter-einer-decke-wahrend-sie-ein-handy-zum-surfen-im-internet-oder-fur-online-privat-chatten-image224655075.htmlRFR1DWRF–Die jungen Menschen selbst versteckt sich unter einer Decke, während Sie ein Handy zum Surfen im Internet oder für online privat chatten

Smartphone in der Hand halten und versuchen, VPN, virtuelles privates Netzwerk, sicherer Webverkehr, verschlüsselte Datenübertragung, sicherer Netzwerkzugriff, Sicherheit Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-in-der-hand-halten-und-versuchen-vpn-virtuelles-privates-netzwerk-sicherer-webverkehr-verschlusselte-datenubertragung-sicherer-netzwerkzugriff-sicherheit-image633874730.html

Smartphone in der Hand halten und versuchen, VPN, virtuelles privates Netzwerk, sicherer Webverkehr, verschlüsselte Datenübertragung, sicherer Netzwerkzugriff, Sicherheit Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-in-der-hand-halten-und-versuchen-vpn-virtuelles-privates-netzwerk-sicherer-webverkehr-verschlusselte-datenubertragung-sicherer-netzwerkzugriff-sicherheit-image633874730.htmlRF2YR7DK6–Smartphone in der Hand halten und versuchen, VPN, virtuelles privates Netzwerk, sicherer Webverkehr, verschlüsselte Datenübertragung, sicherer Netzwerkzugriff, Sicherheit

Netzwerkverbindung Sicherheit System. Geschäftsmann mit digitalen Tablet und Sicherheitsschloss Technologie Symbol Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkverbindung-sicherheit-system-geschaftsmann-mit-digitalen-tablet-und-sicherheitsschloss-technologie-symbol-image183308221.html

Netzwerkverbindung Sicherheit System. Geschäftsmann mit digitalen Tablet und Sicherheitsschloss Technologie Symbol Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkverbindung-sicherheit-system-geschaftsmann-mit-digitalen-tablet-und-sicherheitsschloss-technologie-symbol-image183308221.htmlRFMJ6BE5–Netzwerkverbindung Sicherheit System. Geschäftsmann mit digitalen Tablet und Sicherheitsschloss Technologie Symbol

Blaue Public Cloud-Taste auf der schwarzen Computertastatur. Public Cloud Services, die von Anbietern angeboten werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaue-public-cloud-taste-auf-der-schwarzen-computertastatur-public-cloud-services-die-von-anbietern-angeboten-werden-image694841206.html

Blaue Public Cloud-Taste auf der schwarzen Computertastatur. Public Cloud Services, die von Anbietern angeboten werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaue-public-cloud-taste-auf-der-schwarzen-computertastatur-public-cloud-services-die-von-anbietern-angeboten-werden-image694841206.htmlRF3CACN1A–Blaue Public Cloud-Taste auf der schwarzen Computertastatur. Public Cloud Services, die von Anbietern angeboten werden

Hand berühren PRIVATE EQUITY Inschrift, handgezeichnete Symbole um, business plan Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hand-beruhren-private-equity-inschrift-handgezeichnete-symbole-um-business-plan-konzept-image395723819.html

Hand berühren PRIVATE EQUITY Inschrift, handgezeichnete Symbole um, business plan Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hand-beruhren-private-equity-inschrift-handgezeichnete-symbole-um-business-plan-konzept-image395723819.htmlRF2DYPNNF–Hand berühren PRIVATE EQUITY Inschrift, handgezeichnete Symbole um, business plan Konzept

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image239117012.html

Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-vpn-verbindung-virtuelles-privates-netzwerk-oder-internet-security-konzept-image239117012.htmlRFRW0M58–Sichere VPN-Verbindung. Virtuelles privates Netzwerk oder Internet Security Konzept.

Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerk-line-kabel-im-rechenzentrum-zimmer-hintergrund-mit-virtueller-realitat-symbol-diagramm-reihe-von-blue-utp-kabeln-die-an-einen-switch-angeschlossen-sind-image259533147.html

Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerk-line-kabel-im-rechenzentrum-zimmer-hintergrund-mit-virtueller-realitat-symbol-diagramm-reihe-von-blue-utp-kabeln-die-an-einen-switch-angeschlossen-sind-image259533147.htmlRFW26N4Y–Netzwerk Line Kabel im Rechenzentrum zimmer Hintergrund mit virtueller Realität Symbol Diagramm, Reihe von Blue UTP-Kabeln, die an einen Switch angeschlossen sind

Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-schloss-symbol-und-internet-technologie-vernetzung-geschaftsmann-zum-schutz-personenbezogener-daten-auf-der-virtuellen-schnittstelle-daten-p-image467408828.html

Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheitsnetzwerk-schloss-symbol-und-internet-technologie-vernetzung-geschaftsmann-zum-schutz-personenbezogener-daten-auf-der-virtuellen-schnittstelle-daten-p-image467408828.htmlRF2J4C8MC–Cyber-Sicherheitsnetzwerk. Schloss-Symbol und Internet-Technologie-Vernetzung. Geschäftsmann zum Schutz personenbezogener Daten auf der virtuellen Schnittstelle. Daten p

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389241730.html

Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-technologie-internet-und-netzwerkkonzept-junger-geschaftsmann-der-auf-dem-virtuellen-bildschirm-der-zukunft-arbeitet-blauer-hintergrund-image389241730.htmlRF2DH7DPA–Business, Technologie, Internet und Netzwerkkonzept. Junger Geschäftsmann, der auf dem virtuellen Bildschirm der Zukunft arbeitet. Blauer Hintergrund

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, das Symbol wählen, um die Sicherheit der Daten auf dem virtuellen Display. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-das-symbol-wahlen-um-die-sicherheit-der-daten-auf-dem-virtuellen-display-image340485104.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, das Symbol wählen, um die Sicherheit der Daten auf dem virtuellen Display. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-das-symbol-wahlen-um-die-sicherheit-der-daten-auf-dem-virtuellen-display-image340485104.htmlRM2ANXC68–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, das Symbol wählen, um die Sicherheit der Daten auf dem virtuellen Display.

Der Benutzer hält das Symbol wie einen Schild mit einem Vorhängeschloss im Inneren. Die Sicherheit Online-Schutz Sicherheit für Netzwerkunternehmen. Systeme Cyber se Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/der-benutzer-halt-das-symbol-wie-einen-schild-mit-einem-vorhangeschloss-im-inneren-die-sicherheit-online-schutz-sicherheit-fur-netzwerkunternehmen-systeme-cyber-se-image610736778.html

Der Benutzer hält das Symbol wie einen Schild mit einem Vorhängeschloss im Inneren. Die Sicherheit Online-Schutz Sicherheit für Netzwerkunternehmen. Systeme Cyber se Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/der-benutzer-halt-das-symbol-wie-einen-schild-mit-einem-vorhangeschloss-im-inneren-die-sicherheit-online-schutz-sicherheit-fur-netzwerkunternehmen-systeme-cyber-se-image610736778.htmlRF2XDHCYP–Der Benutzer hält das Symbol wie einen Schild mit einem Vorhängeschloss im Inneren. Die Sicherheit Online-Schutz Sicherheit für Netzwerkunternehmen. Systeme Cyber se

Cyber Security Concept, Administrator überprüft die Sicherheit und Verschlüsselung des Datenschutzes. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-concept-administrator-uberpruft-die-sicherheit-und-verschlusselung-des-datenschutzes-image474564642.html

Cyber Security Concept, Administrator überprüft die Sicherheit und Verschlüsselung des Datenschutzes. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-concept-administrator-uberpruft-die-sicherheit-und-verschlusselung-des-datenschutzes-image474564642.htmlRF2JG2816–Cyber Security Concept, Administrator überprüft die Sicherheit und Verschlüsselung des Datenschutzes.

Diese Abbildung zeigt abstrakte Formen, die sich vor schwarzem Hintergrund bewegen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/diese-abbildung-zeigt-abstrakte-formen-die-sich-vor-schwarzem-hintergrund-bewegen-image603071521.html

Diese Abbildung zeigt abstrakte Formen, die sich vor schwarzem Hintergrund bewegen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/diese-abbildung-zeigt-abstrakte-formen-die-sich-vor-schwarzem-hintergrund-bewegen-image603071521.htmlRF2X147TH–Diese Abbildung zeigt abstrakte Formen, die sich vor schwarzem Hintergrund bewegen

Frau zeigt ein Konzept für die Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol. Schutz vor Gefahren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-zeigt-ein-konzept-fur-die-sicherheitsschnittstelle-internet-der-dinge-cybersecurity-konzept-symbolschild-mit-einem-schloss-symbol-schutz-vor-gefahren-image467172463.html

Frau zeigt ein Konzept für die Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol. Schutz vor Gefahren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-zeigt-ein-konzept-fur-die-sicherheitsschnittstelle-internet-der-dinge-cybersecurity-konzept-symbolschild-mit-einem-schloss-symbol-schutz-vor-gefahren-image467172463.htmlRF2J41F6R–Frau zeigt ein Konzept für die Sicherheitsschnittstelle. Internet der Dinge. Cybersecurity-Konzept. Symbolschild mit einem Schloss-Symbol. Schutz vor Gefahren.

Hacker stehlen riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland und veröffentlicht im Internet alles Symbol, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-stehlen-riesige-private-daten-von-politikern-journalisten-kunstler-und-prominente-in-deutschland-und-veroffentlicht-im-internet-alles-symbol-image230404796.html

Hacker stehlen riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland und veröffentlicht im Internet alles Symbol, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-stehlen-riesige-private-daten-von-politikern-journalisten-kunstler-und-prominente-in-deutschland-und-veroffentlicht-im-internet-alles-symbol-image230404796.htmlRMRARRJM–Hacker stehlen riesige private Daten von Politikern, Journalisten, Künstler und Prominente in Deutschland und veröffentlicht im Internet alles Symbol,

Cybersicherheit und globales Netzwerksicherheitskonzept, Geschäftsfrau schützt persönliche Daten auf Computer mit virtueller Schnittstelle, Internet-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-und-globales-netzwerksicherheitskonzept-geschaftsfrau-schutzt-personliche-daten-auf-computer-mit-virtueller-schnittstelle-internet-sicherheit-image623919745.html